espionaje

Periodistas salvadoreños demandan a fabricante del programa espía Pegasus

Fuente: Avispa Midia

Por Ñaní Pinto

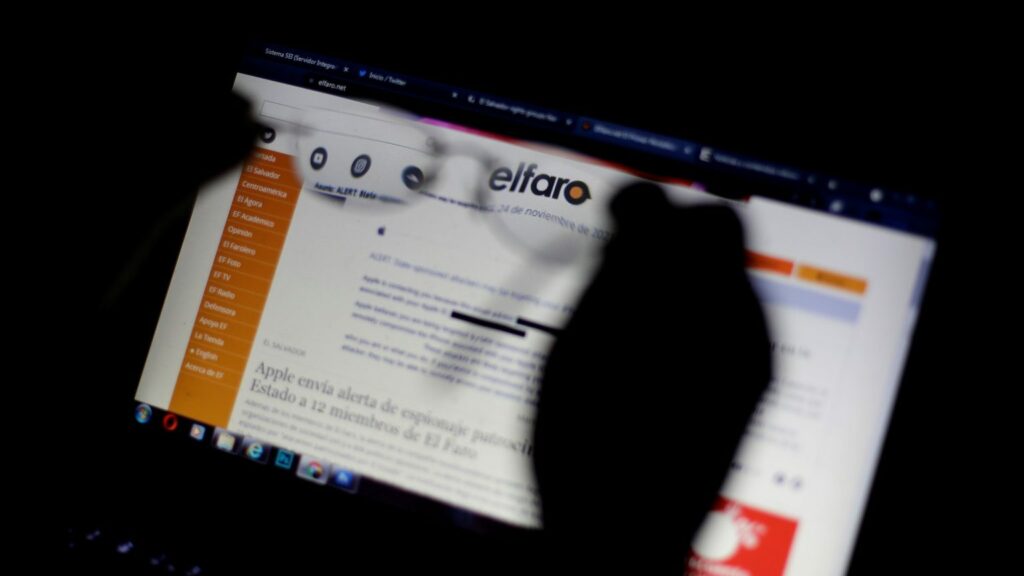

En portada: Entre junio de 2020 y noviembre de 2021, periodistas de El Faro fueron víctimas de espionaje telefónico a través del software espía Pegasus, desarrollado por NSO Group.

El pasado miércoles (30), un grupo de 15 periodistas miembros de El Faro, periódico digital salvadoreño, presentó una demanda ante un tribunal federal de los EEUU contra NSO Group, empresa israelí creadora del programa de vigilancia malicioso conocido como Pegasus.

Representados por el Knight First Amendment Institute de la Universidad de Columbia, los periodistas señalan que, durante junio del 2020 y noviembre del 2021, mediante dicho programa se realizaron infiltraciones a sus dispositivos móviles con el objetivo de rastrear sus conversaciones y movimientos de forma secreta.

Mediante comunicado de prensa, el instituto destacó que este caso es el primero presentado por periodistas contra NSO Group en los tribunales de Estados Unidos. En su comunicación, también detallan que, en los últimos años, el programa espía de la empresa israelí se ha utilizado en regímenes autoritarios y de vulneración de derechos de todo el mundo para atacar a periodistas, activistas de derechos humanos y disidentes políticos.

Te puede interesar – Periodistas son blanco de espionaje del gobierno salvadoreño

Para Carlos Dada, cofundador y director de El Faro, estos ataques fueron un intento para disuadirlos de realizar sus labores periodísticas. “Presentamos esta demanda para defender nuestro derecho a investigar e informar, y para proteger a los periodistas de todo el mundo en su búsqueda de la verdad”, declaró el periodista salvadoreño.

Pegasus es capaz de infiltrarse en teléfonos inteligentes sin ser detectado y tras ello brinda información a los operadores del programa espía sobre las listas de contactos, información de calendario, mensajes de texto, correos electrónicos, historiales de búsqueda, geolocalización, etc.

Acorde a la demanda, los ataques con el programa espía contra El Faro son parte de una acción mayor en contra de otros medios de comunicación y organizaciones de la sociedad civil salvadoreña en la que se contabilizan, al menos, infiltraciones a los dispositivos de 35 personas y nueve organizaciones.

Te puede interesar – Toka, el software de espionaje israelí se implanta en América Latina

El periódico digital, con sede en El Salvador, destaca por su trabajo de periodismo de investigación sobre temas de derechos humanos, desigualdad, violencia y corrupción gubernamental. Por su parte, NSO Group, con sede en Israel, desarrolla programas espía que comercializa con gobiernos a nivel mundial, incluidos aquellos que han estado implicados en graves abusos de derechos humanos.

La demanda argumenta que, con sus acciones, NSO Group violó diferentes leyes estadounidenses como la Ley de Fraude y Abuso Informático y la Ley Integral de Fraude y Acceso a Datos Informáticos de California.

En la demanda se detalla que, para que NSO Group pudiera desarrollar Pegasus, sus miembros accedieron a servidores propiedad de empresas tecnológicas estadounidenses, entre ellas Apple Inc, ubicada en Cupertino, California. “Los acusados accedieron a los servidores de Apple para identificar y explotar vulnerabilidades en el software y los servicios de Apple, para permitir la entrega de Pegasus a los iPhones de los objetivos”, se lee en la documentación que integra la demanda.

Cabe recordar que, en noviembre de 2021, Apple demandó a los desarrolladores de Pegasus desde EEUU, afirmando que, a través del desarrollo y despliegue del software espía, habían explotado el software y los servicios de Apple, dañado su negocio y buena voluntad, y perjudicado a sus usuarios.

“El uso de programas espía para vigilar e intimidar a periodistas representa una amenaza en verdad urgente para la libertad de prensa”, sostuvo la abogada Carrie DeCell. La litigante del Knight First Amendment Institute también exigió a los tribunales estadounidenses cumplir con su deber en garantizar que los desarrolladores de programas espía rindan cuentas de sus acciones cuando estas violen la legislación de los Estados Unidos, como argumenta que ocurrió en las infiltraciones contra los miembros de El Faro.

La demanda presentada por los periodistas exige que NSO Group identifique, devuelva y borre toda la información obtenida mediante estos ataques; la prohibición a la empresa israelí para utilizar Pegasus de nuevo contra los demandantes, así como la identificación del cliente que ordenó las infiltraciones contra el medio digital.

Te puede interesar – Ejército mantiene uso de Pegasus para espiar periodistas y organizaciones

“NSO Group y otros desarrolladores mercenarios de programas espía están suministrando a los gobiernos autoritarios las herramientas para sofocar la disidencia y aplastar la libertad de prensa”, señaló Jameel Jaffer, director ejecutivo del Knight Institute.

Por su parte, Ron Deibert, profesor de Ciencias Políticas y director del Citizen Lab, organismo que identificó 226 infecciones de Pegasus en los dispositivos utilizados por los empleados de El Faro, declaró que este tipo de litigio puede contribuir a “disuadir este desprecio insensible por los derechos humanos tanto por parte de NSO Group como de todas las empresas de la industria mercenaria de programas espía”.

Congreso mexicano busca catalogar ciberataques como amenazas a seguridad nacional

Fuente: Avispa Midia

Por Jeny Pascacio

La infodemia y lawfare en internet y redes sociales no son palabras nuevas. Surgieron hace más de 10 años por la digitalización y algunos medios de comunicación. En el Senado de la República y la Cámara de Diputados, el partido Morena propuso combatir estos delitos argumentando una amenaza de Seguridad Nacional.

Hace unos días, la multinacional de ciberseguridad Kaspersky Lab informó que Brasil se destaca como el mercado con más ataques de malware, con 1,554 intentos por minuto o el 65% de todos los bloqueos de la región. Le siguen México con 298 intentos por minuto, Perú con 123 ataques bloqueados por minuto, Colombia y Ecuador con 84, respectivamente, Argentina con 30 y Chile con 28 intentos/minuto.

Mientras, FortiGuard Labs, el laboratorio de inteligencia de amenazas de Fortinet, tiene registro de 85,000 millones de intentos de ataques cibernéticos en México, entre enero y junio del 2022. En 2021, fue el país que encabezó la lista con 156,000 millones; seguido de Brasil con 88,000 mil millones, Perú con 11,000 millones y Colombia 11,000 millones.

En México, el senador José Narro Céspedes, planteó establecer una ruta para construir marcos jurídicos para evitar la difamación que se da en Internet y redes sociales. Por su parte, desde agosto pasado, la diputada María Eugenia Hernández Pérez, también del grupo parlamentario de Morena, presentó una iniciativa para reformar el artículo 5 de la Ley de Seguridad Nacional.

Crímenes sofisticados

La iniciativa presentada expone que los ataques cibernéticos se consideren amenaza a la seguridad nacional y se busque la cooperación internacional para la ciberseguridad, en torno a los artículos 5, 6 y 13 de la Ley de Seguridad Nacional.

Te puede interesar – Corte revisará constitucionalidad de las Fuerzas Armadas en tareas de seguridad

De adicionar una fracción XIV al artículo 5, “todo acto, conducta, incidente o amenaza ofensiva o maliciosa con la capacidad de provocar un efecto adverso, una falla, un acceso no autorizado, una vulnerabilidad, pérdida, daño o un delito desde el ámbito digital o ciberespacio en contra de las personas, activos, información, infraestructuras de información, tecnologías de operación o instancias e instituciones del Estado Mexicano (sic)” será considerado una amenaza para la seguridad nacional.

Manuel de Jesús Robles González, CEO de una empresa de desarrollo de software en Chiapas, consideró que es una tarea compleja, pues el gobierno es parte del control de la información y puede reconocer directamente de dónde vienen los ataques, pero en lo que realizan una investigación se podría caer en la detención de chivos expiatorios.

“Vendrán arrestos siniestros de personas que quizá no tengan que ver, pero que desde sus computadoras se lanza el ataque. No habrá un control”, preveé el experto.

Comparó las acciones actuales de la Guardia Nacional que, en algunas entidades, entra a las viviendas sin orden de cateo, en busca de armas y drogas, “ocurrirá lo mismo en lo digital, cualquiera tendrá acceso a los equipos y el gobierno dirá que está combatiendo”.

Te puede interesar – En un país militarizado, ¿Quién vigila a la Guardia Nacional?

La mejor recomendación para no ser parte de estas problemáticas, dijo el experto en tecnologías, es siempre poner la máxima seguridad y ser cuidadosos en la información que se publica. Recordó que los grandes creadores de antivirus, evitan dispositivos móviles y no tienen identidad digital porque conocen lo que hay detrás.

Pero ¿qué es la infodemia y lawfare? y ¿se puede combatir? González ejemplificó como infodemia el exceso de información que se compartió de manera masiva durante la pandemia del Covid-19, sin la certeza de su veracidad. Mientras lawfare es una guerra jurídica: se toman documentos, incluso falsos, para atacar u ofender a cualquier individuo.

Todo es parte de la llamada guerra blanda, porque no se utilizan armas de fuego; y que México –también– padecerá mucho porque no tiene cultura tecnológica ni de seguridad, dijo el tecnólogo. “Se está gestando una guerra cibernética, como dijeron que sería la tercera guerra mundial”.

Somos un número

El experto partió de la explicación de que para el sistema cada usuario representa un número. Facebook ubica el perfil de una persona con un algoritmo que se crea por las preferencias; y no es otra cosa que un número.

“Quienes controlan la información son Google, Amazon, etcétera; en el caso de México es el INE (Instituto Nacional Electoral) o el SAT (Servicio de Administración Tributaria). Con las nuevas reformas, el SAT puede saber todo de ti. En general, todas las personas que disponemos de un dispositivo móvil, ya estamos dando nuestros datos al sistema, a la big data”.

Estos registros vuelven a los usuarios vulnerables a cualquier tipo de ataque, ya sea por una guerra jurídica o un complot. Los Estados Unidos y la Unión Europea manipulan los datos de algunas redes sociales como Whatsapp que recientemente sufrió un hackeo. Si es Telegram o Tik tok, son los rusos y los chinos en un capa de primer nivel, “pero hay más cosas turbias”, sostiene González.

En primer plano están las conocidas redes sociales y abajo la venta de drogas, armas, órganos, personas, sicarios, entre otros ilícitos, lo que se conoce como Deep Web.

¿En quién creer?

En la actualidad, incluso los sistemas de gobierno han sido corrompidos, “en estos momentos no tenemos ninguna seguridad digital; si el presidente no puede tener una certeza jurídica legal digital, un simple mortal como nosotros, menos”.

Como Guacamaya Leaks que hizo públicos miles de documentos y la filtración hecha contra la máxima autoridad digital del país, la Secretaría de la Defensa Nacional (Sedena). Aunado a esto, México es el primer lugar en ataques de puerta trasera (backdoor) a nivel mundial, pues además de la nula cultura de seguridad, es donde más existe la piratería.

Te puede interesar – Guacamayaleaks: EZLN blanco de constante espionaje por Sedena

“Los que saben de ese negocio no lo van hacer desde su computadora”, dijo el CEO. Según FortiGuard Labs, Argentina, Chile, México, Perú y Panamá han sido objeto de distribuciones de malware y troyanos centradas en aplicaciones de Microsoft Office, usualmente utilizadas para trabajo y educación a distancia.

“El Office es crackeado”, es decir, el individuo crea una licencia simulada del producto y otros la instalan en los equipos a bajo costo, pero “deja una puerta abierta” y a eso se le conoce como backdoor.

De esta manera, la persona que creó el ‘crack’ puede acceder y trabajar desde uno o más equipos para procesos ilícitos, “hasta para minar bitcoins o crear ataques cibernéticos; y quienes están atrás son los turcos, los chinos, los rusos, los brasileños, que son buenísimos en esto de la guerra digital”.